Questões de Fundação Carlos Chagas - Tecnologia da Informação - Gestão de segurança da informação - ISO 27001

Limpar pesquisa

Questão: 26 de 52

149440

Banca: FCC

Órgão: Câmara de São Paulo/SP

Cargo(s): Consultor Técnico Legislativo - Informática

Ano: 2014

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Normas de Segurança - ISO/IEC/NBR / Gestão de segurança da informação - ISO 27001

planejar as ações para eliminar a possibilidade de ocorrência de problemas.

determinar e implementar as ações preventivas necessárias de forma pró-ativa.

identificar não-conformidades potenciais, suas causas e probabilidade de ocorrência.

avaliar a necessidade de ações para assegurar que aquelas não-conformidades não ocorram novamente.

analisar criticamente as ações preventivas executadas para determinar seu grau de efetividade.

Questão: 27 de 52

141346

Banca: FCC

Órgão: MPE/SE

Cargo(s): Analista do Ministério Público - Informática I - Gestão e Análise de Projeto de Sistema

Ano: 2013

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Normas de Segurança - ISO/IEC/NBR / Gestão de segurança da informação - ISO 27001

Caso o dano e o escopo de um incidente sejam muito amplos, pode ser necessário realizar uma ação que invoque as cláusulas penais especificadas nos contratos. Por isso é importante que as ações a serem realizadas em caso de um incidente sejam discutidas com antecedência e estejam descritas no plano de respostas.

Tentar impedir que os invasores saibam que a equipe está atenta às atividades deles. Isso pode ser difícil, pois algumas respostas essenciais podem alertá-los, mas é importante que seja tentado. Caso a invasão seja interna, por exemplo, uma reunião de emergência da CSIRT ou a solicitação de alteração imediata de todas as senhas poderia alertá-los.

Determinar o(s) ponto(s) de acesso usado(s) pelo invasor e implementar medidas que impeçam o acesso futuro. As medidas podem incluir: desabilitar um modem, adicionar entradas de controle de acesso a um roteador ou firewall ou aumentar as medidas de segurança física.

Considerar a criação de um sistema totalmente novo com novos discos rígidos, mudando todas as senhas. Neste caso os discos rígidos existentes devem ser removidos e armazenados, porque podem ser usados como evidência caso se opte por processar os invasores.

O sistema deve ser imediatamente desconectado da rede, antes mesmo de avaliar a gravidade do dano e os níveis de SLA. Depois deve-se comparar os custos de deixar os sistemas comprometidos offline com os riscos da continuidade das operações.

Questão: 28 de 52

140980

Banca: FCC

Órgão: TRF - 3ª Região

Cargo(s): Analista Judiciário - Informática/ Infraestrutura

Ano: 2014

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Normas de Segurança - ISO/IEC/NBR / Gestão de segurança da informação - ISO 27001

IV e V.

II e III.

I, IV e V.

I e II.

I e V.

Questão: 29 de 52

133653

Banca: FCC

Órgão: TRT/BA - 5ª Região

Cargo(s): Analista Judiciário - Tecnologia da Informação

Ano: 2013

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Normas de Segurança - ISO/IEC/NBR / Gestão de segurança da informação - ISO 27001

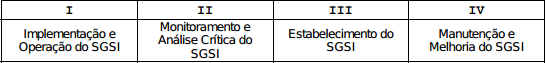

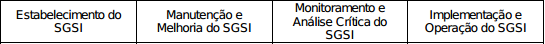

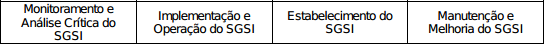

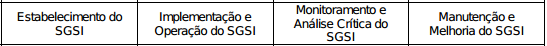

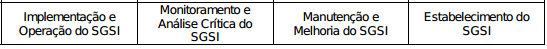

.

.

.

.

.

.

.

.

.

.

Questão: 30 de 52

131518

Banca: FCC

Órgão: TRT/GO - 18ª Região

Cargo(s): Analista Judiciário - Tecnologia da Informação

Ano: 2013

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Normas de Segurança - ISO/IEC/NBR / Gestão de segurança da informação - ISO 27001

obtenha a autorização dos stakeholders (partes interessadas).

inclua uma estrutura para definir objetivos e estabeleça um direcionamento global e princípios para ações relacionadas com a segurança da informação.

considere requisitos de negócio, legais e/ou regulamentares, e obrigações de segurança contratuais.

esteja alinhada com o contexto estratégico de gestão de riscos da organização no qual o estabelecimento e manutenção do SGSI irão ocorrer.

estabeleça critérios em relação aos quais os riscos serão avaliados.