Questões de Tecnologia da Informação - Perito Criminal - Informática

Limpar pesquisa

Questão: 76 de 120

148333

Banca: CESPE / Cebraspe

Órgão: PF

Cargo(s): Perito Criminal - Informática

Ano: 2013

Matéria/Assunto: Tecnologia da Informação > Redes de Computadores / Qualidade de Serviço (QoS)

Questão: 77 de 120

148335

Banca: CESPE / Cebraspe

Órgão: PF

Cargo(s): Perito Criminal - Informática

Ano: 2013

Matéria/Assunto: Tecnologia da Informação > Licitações e Contratos de TI / Instrução Normativa MPOG nº 4/2010

Questão: 78 de 120

148349

Banca: CESPE / Cebraspe

Órgão: PF

Cargo(s): Perito Criminal - Informática

Ano: 2013

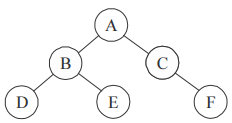

Matéria/Assunto: Tecnologia da Informação > Banco de Dados / Estrutura de Dados

.

.Questão: 79 de 120

148352

Banca: CESPE / Cebraspe

Órgão: PF

Cargo(s): Perito Criminal - Informática

Ano: 2013

Matéria/Assunto: Tecnologia da Informação > Redes de Computadores / FTP - Protocolo de Transferência de Arquivos

Questão: 80 de 120

148388

Banca: CESPE / Cebraspe

Órgão: PF

Cargo(s): Perito Criminal - Informática

Ano: 2013

Matéria/Assunto: Tecnologia da Informação > Desenvolvimento de Sistemas / JAVA EE / Linguagem Java

string + string | string – string |0|1|2|3|4|5|6|7|8|9 e a string como um único nó não terminal, que pode ser um dígito ou uma sentença. Nessa situação, a expressão 10 – 4 + 3 possibilita criar duas árvores de derivação distintas.

string + string | string – string |0|1|2|3|4|5|6|7|8|9 e a string como um único nó não terminal, que pode ser um dígito ou uma sentença. Nessa situação, a expressão 10 – 4 + 3 possibilita criar duas árvores de derivação distintas.