Questões de Segurança da Informação - Vírus e malwares

Limpar pesquisa

Questão: 636 de 6566

346494

Banca: CESPE / Cebraspe

Órgão: MECON

Cargo(s): Cargo 7: Especialista em Segurança da Informação e Proteção de Dados

Ano: 2020

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Segurança em Redes / Protocolos Seguros / Protocolos Seguros de Redes Sem Fio (WPA, WPA2, WEP etc.)

protocolo WPA2, usado para estabelecer mecanismos de

segurança em redes wireless.

o primeiro fornece segurança por meio de senha; o segundo,

por meio da autenticação de usuários mediante um servidor

de autenticação.

Questão: 637 de 6566

346510

Banca: CESPE / Cebraspe

Órgão: MECON

Cargo(s): Cargo 7: Especialista em Segurança da Informação e Proteção de Dados

Ano: 2020

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Recursos e Ferramentas de Segurança da Informação / Controle de Acesso (Segurança da Informação) / Controle de Acesso Físico e Lógico e Segurança Física

em aplicações web, banco de dados, sistemas operacionais e

dispositivos de redes.

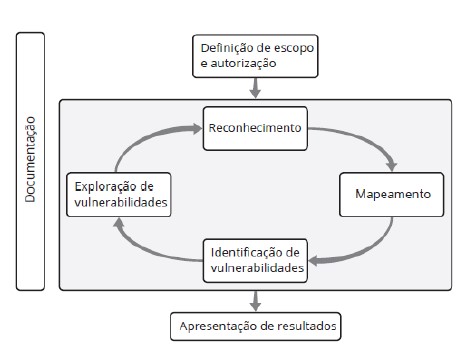

execução de atividades de um teste de invasão.

Questão: 638 de 6566

346512

Banca: CESPE / Cebraspe

Órgão: MECON

Cargo(s): Cargo 7: Especialista em Segurança da Informação e Proteção de Dados

Ano: 2020

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Recursos e Ferramentas de Segurança da Informação / Controle de Acesso (Segurança da Informação) / Controle de Acesso Físico e Lógico e Segurança Física

em aplicações web, banco de dados, sistemas operacionais e

dispositivos de redes.

de setenta vulnerabilidades, agrupadas em classes, como a de

gerenciamento de sessões, que trata de erros na

implementação das regras de negócio.

Questão: 639 de 6566

346519

Banca: CESPE / Cebraspe

Órgão: MECON

Cargo(s): Cargo 7: Especialista em Segurança da Informação e Proteção de Dados

Ano: 2020

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Recursos e Ferramentas de Segurança da Informação / Controle de Acesso (Segurança da Informação) / Controle de Acesso Físico e Lógico e Segurança Física

(network access protection), julgue o próximo item.

gerenciamento de acesso por meio da aplicação de políticas

em dispositivos e usuários de redes corporativas; essas

soluções ajudam as organizações a controlar o acesso às suas

redes, por meio de recursos tais como a política de

gerenciamento do ciclo de vida, a criação de perfil e

visibilidade e o acesso à rede de convidados.

Questão: 640 de 6566

346511

Banca: CESPE / Cebraspe

Órgão: MECON

Cargo(s): Cargo 7: Especialista em Segurança da Informação e Proteção de Dados

Ano: 2020

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Recursos e Ferramentas de Segurança da Informação / Controle de Acesso (Segurança da Informação) / Controle de Acesso Físico e Lógico e Segurança Física

em aplicações web, banco de dados, sistemas operacionais e

dispositivos de redes.

assinado entre as partes envolvidas, para definir o escopo da

atividade, os tipos de testes a serem realizados e a

autorização para sua execução.