Questões de Segurança da Informação - Vírus e malwares

Limpar pesquisa

Questão: 841 de 6566

326815

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Auditoria de TI e Forense Computacional / Testes de Segurança (Pentest, Varreduras etc.)

executados em uma organização, um analista deve considerar os

seguintes requisitos.

I Devem ser realizados ataques sem que o testador tenha

conhecimento prévio acerca da infraestrutura e(ou) aplicação.

II Devem ser enviadas ao testador informações parciais e(ou)

limitadas sobre os detalhes internos do programa de um

sistema, simulando, por exemplo, um ataque de hacker externo.

Tendo como referência a situação hipotética apresentada, julgue os

itens que se seguem.

white-box, que é normalmente considerado uma simulação de

ataque por fonte interna e(ou) usuário privilegiado.

Questão: 842 de 6566

326816

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Auditoria de TI e Forense Computacional / Testes de Segurança (Pentest, Varreduras etc.)

executados em uma organização, um analista deve considerar os

seguintes requisitos.

I Devem ser realizados ataques sem que o testador tenha

conhecimento prévio acerca da infraestrutura e(ou) aplicação.

II Devem ser enviadas ao testador informações parciais e(ou)

limitadas sobre os detalhes internos do programa de um

sistema, simulando, por exemplo, um ataque de hacker externo.

Tendo como referência a situação hipotética apresentada, julgue os

itens que se seguem.

black-box, que pode ser realizado com ferramentas de

descoberta de vulnerabilidade para a obtenção das informações

iniciais sobre o sistema e a organização de fontes públicas.

Questão: 843 de 6566

326819

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Auditoria de TI e Forense Computacional / Testes de Segurança (Pentest, Varreduras etc.)

teste de penetração de acordo com o PTES (Penetration

Testing Execution Standard), a varredura de porta é uma

técnica que ajuda a obter uma visão geral básica do que pode

estar disponível na rede de destino ou no host; na exploração,

outra fase da execução de tal teste, o fuzzing visa recriar um

protocolo ou aplicativo e enviar dados no aplicativo com o

intuito de identificar uma vulnerabilidade.

Questão: 844 de 6566

326817

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Auditoria de TI e Forense Computacional / Testes de Segurança (Pentest, Varreduras etc.)

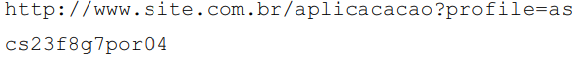

permissão de administrador é realizado por meio do valor

informado em uma variável, conforme a seguir.

Assertiva: Nesse caso, de acordo com a OWASP (Open Web

Application Security Project), o teste de penetração black-box

automatizado é efetivo para encontrar uma vulnerabilidade,

dados o valor fixo para a variável e a forma de passagem:

pedido via

.

.Questão: 845 de 6566

326854

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Segurança em Redes / Arquiteturas de firewall, roteadores, proxy e DMZ

e de roteadores em

e de roteadores emformato de proxy são características da dark web.