Questões de Segurança da Informação - Vírus e malwares

Limpar pesquisa

Questão: 851 de 6567

326847

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Criptografia / Conceitos de Criptografia (Chaves, Simetria, etc.)

chaves públicas, julgue os itens a seguir.

que gerou um certificado digital, mas apenas usuários

autorizados e credenciados podem consultar as informações e

a chave pública do proprietário do certificado.

Questão: 852 de 6567

326813

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Ameaças à Sistemas de Computação / Engenharia Social e Phishing

phishing para as redes sociais é a usabilidade dessas redes

como canais de comunicação legítimos e familiares aos

usuários, o que torna mais difícil distinguir mensagens de

phishing de mensagens genuínas.

Questão: 853 de 6567

326780

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Segurança em Redes / Arquiteturas de firewall, roteadores, proxy e DMZ

seguintes.

porque podem executar uma política de filtragem com base na

combinação de endereços e números de porta, examinando

cada datagrama e determinando, a partir de regras específicas,

se ele deve passar ou ficar.

Questão: 854 de 6567

326777

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Ameaças à Sistemas de Computação / Negação de Serviço (DoS)

seguintes.

de computadores, seria mais indicado como resposta

reconfigurar o roteador para minimizar efeitos de flooding

que duplicar a configuração dos ativos envolvidos para

investigação forense.

Questão: 855 de 6567

326778

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Ameaças à Sistemas de Computação / Negação de Serviço (DoS)

seguintes.

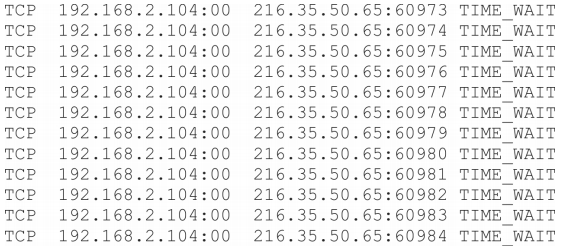

de auditoria obtido a partir da execução do comando

. Considere, ainda, que o estado da conexão

. Considere, ainda, que o estado da conexãoexibido na última linha se repita de maneira contínua. Nessa

situação, deve-se concluir que o ativo em questão está sofrendo

um ataque DDoS (Distributed Denial of Service).