Questões de Segurança da Informação - Vírus e malwares

Limpar pesquisa

Questão: 1266 de 6567

255781

Banca: FCC

Órgão: DPE/AM

Cargo(s): Analista em Gestão Especializado de Defensoria - Analista de Sistema

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Normas de Segurança - ISO/IEC/NBR / Sistemas de gestão de continuidade de negócios - ISO 22301:2013

II se refere ao Plano de Gerenciamento de Crises.

III se refere ao Plano de Recuperação de Desastres.

I se refere ao Plano de Continuidade Operacional.

III se refere ao Plano de Contingência.

IV se refere ao Plano de Recuperação de Desastres.

Questão: 1267 de 6567

255789

Banca: FCC

Órgão: DPE/AM

Cargo(s): Analista em Gestão Especializado de Defensoria - Analista de Banco de Dados

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Técnicas de recuperação de arquivos apagados

devem conter valores antigos e novos de registros que sofreram modificações.

não se aplicam a bancos de dados de pequeno porte.

contêm, exclusivamente, indicação de instantes de início e final de cada transação.

não indicam se as transações foram confirmadas ou abortadas.

aplicam-se, exclusivamente, a bancos de dados que contenham informações sigilosas.

Questão: 1268 de 6567

255754

Banca: FCC

Órgão: DPE/AM

Cargo(s): Analista em Gestão Especializado de Defensoria - Analista de Banco de Dados

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Criptografia / Conceitos de Criptografia (Chaves, Simetria, etc.)

cada usuário possui duas chaves públicas e uma chave privada de acesso ao banco de dados.

as chaves privadas são de conhecimento dos demais usuários do banco de dados.

cada usuário possui uma chave pública e uma chave privada de acesso ao banco de dados.

as chaves públicas devem ser idênticas às chaves privadas, para cada usuário do banco de dados.

cada usuário possui duas chaves privadas e uma chave pública de acesso ao banco de dados.

Questão: 1269 de 6567

255780

Banca: FCC

Órgão: DPE/AM

Cargo(s): Analista em Gestão Especializado de Defensoria - Analista de Banco de Dados

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Criptografia / Conceitos de Criptografia (Chaves, Simetria, etc.)

não tem relação com possíveis danos ao ambiente físico do banco de dados decorrentes de imprevistos, como por

exemplo, um incêndio.

considera que toda a diretoria da empresa pode ter acesso irrestrito ao ambiente do banco de dados.

não abrange equipamentos ou dispositivos de no-break, pois esses não estão na linha crítica de funcionamento do banco

de dados.

trata de medidas de proteção contra acesso físico não autorizado aos equipamentos que provêm acesso ao banco de dados.

considera que equipes terceirizadas podem ter acesso irrestrito ao ambiente físico do banco de dados.

Questão: 1270 de 6567

255637

Banca: CESPE / Cebraspe

Órgão: BASA

Cargo(s): Técnico Científico - Tecnologia da Informação - Redes e Telecomunicações

Ano: 2012

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Criptografia / Assinatura Digital

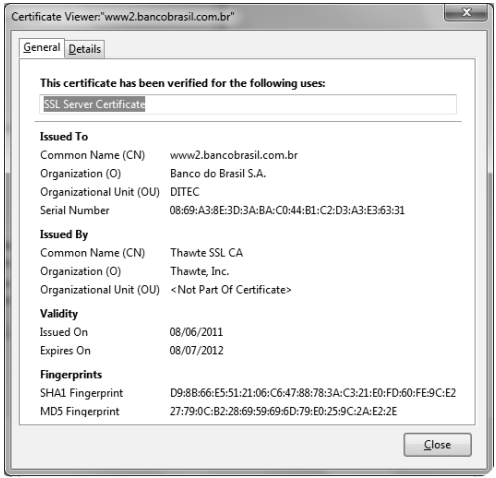

A figura acima ilustra o certificado digital de Internet banking do

sítio do Banco do Brasil. Considerando esse certificado, julgue os

itens a seguir.