Questões de Segurança da Informação - Vírus e malwares

Limpar pesquisa

Questão: 361 de 6632

399614

Banca: FGV

Órgão: BANESTES

Cargo(s): Analista de Tecnologia da Informação - Suporte Técnico em Infraestrutura e Redes

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Mecanismos de segurança / VPN

IPSEC;

SSH;

F2L;

SSL;

PPTP.

Questão: 362 de 6632

399209

Banca: CESGRANRIO

Órgão: TRANSPETRO

Cargo(s): Analista de Sistemas Júnior - Processos de Negócio

Ano: 2018

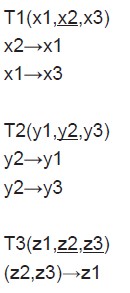

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Criptografia / Conceitos básicos

Questão: 363 de 6632

399212

Banca: CESGRANRIO

Órgão: TRANSPETRO

Cargo(s): Analista de Sistemas Júnior - Processos de Negócio

Ano: 2018

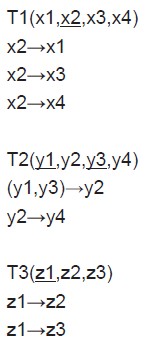

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Princípios da Segurança da Informação

executado pelo coordenador de TI para determinar

a melhor forma de armazenamento e quem pode e

quem não pode acessar uma informação.

executado por uma empresa externa especializada

em segurança da informação para determinar quem

pode e quem não pode acessar uma informação.

de decisão estratégica, e requer que o agente de segurança física determine o que pode e o que não pode

entrar e sair do ambiente da empresa.

de decisão estratégica, e requer que o profissional

de segurança determine o que deve ser classificado

como confidencial, de uso interno ou público.

de decisão de negócios, e requer o papel ativo do setor gerencial da empresa para determinar o que deve

ser classificado como confidencial, de uso interno ou

público.

Questão: 364 de 6632

399213

Banca: CESGRANRIO

Órgão: TRANSPETRO

Cargo(s): Analista de Sistemas Júnior - Processos de Negócio

Ano: 2018

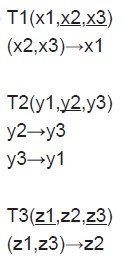

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Normas de Segurança - ISO/IEC/NBR / Controles de segurança da informação - ISO 27002 / NBR ISO/IEC 27002/2005 (antiga NBR ISO/IEC 17799)

concessão e uso de privilégios sejam restritos e controlados.

sistemas sensíveis tenham um ambiente computacional dedicado (isolado).

sessões inativas sejam encerradas após um período

definido de inatividade.

métodos apropriados de autenticações sejam usados

para controlar acesso de usuários remotos.

eventos de segurança da informação sejam relatados

através dos canais apropriados da direção.

Questão: 365 de 6632

399214

Banca: CESGRANRIO

Órgão: TRANSPETRO

Cargo(s): Analista de Sistemas Júnior - Processos de Negócio

Ano: 2018

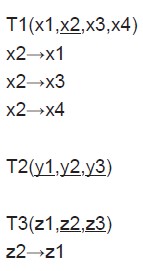

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Mecanismos de segurança / Arquiteturas de firewall, proxy e DMZ

Firewall

Proxy

DMZ

IDS

IPS