Questões de Tecnologia da Informação - Testes de penetração (pentest)

Limpar pesquisa

Questão: 1 de 20

326815

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Testes de penetração (pentest)

executados em uma organização, um analista deve considerar os

seguintes requisitos.

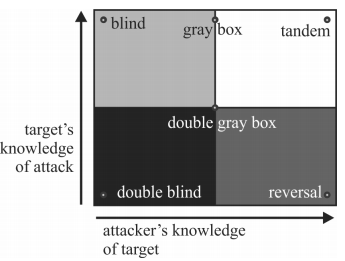

I Devem ser realizados ataques sem que o testador tenha

conhecimento prévio acerca da infraestrutura e(ou) aplicação.

II Devem ser enviadas ao testador informações parciais e(ou)

limitadas sobre os detalhes internos do programa de um

sistema, simulando, por exemplo, um ataque de hacker externo.

Tendo como referência a situação hipotética apresentada, julgue os

itens que se seguem.

Questão: 2 de 20

326816

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Testes de penetração (pentest)

executados em uma organização, um analista deve considerar os

seguintes requisitos.

I Devem ser realizados ataques sem que o testador tenha

conhecimento prévio acerca da infraestrutura e(ou) aplicação.

II Devem ser enviadas ao testador informações parciais e(ou)

limitadas sobre os detalhes internos do programa de um

sistema, simulando, por exemplo, um ataque de hacker externo.

Tendo como referência a situação hipotética apresentada, julgue os

itens que se seguem.

Questão: 3 de 20

326817

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Testes de penetração (pentest)

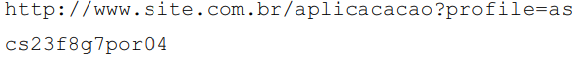

Assertiva: Nesse caso, de acordo com a OWASP (Open Web Application Security Project), o teste de penetração black-box automatizado é efetivo para encontrar uma vulnerabilidade, dados o valor fixo para a variável e a forma de passagem: pedido via

.

.Questão: 4 de 20

326818

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Testes de penetração (pentest)

Questão: 5 de 20

326819

Banca: CESPE / Cebraspe

Órgão: ABIN

Cargo(s): Oficial - Inteligência | ÁREA 4

Ano: 2018

Matéria/Assunto: Tecnologia da Informação > Segurança da Informação / Testes de penetração (pentest)